Z artykułu dowiesz się:

Czy standard ISO wystarczy by spełnić wymogi RODO | Środki ochrony danych osobowych | Czy wszystkie wymogi RODO są ujęte w ISO

Wymagania RODO spowodowały, że największym problemem firm w zakresie bezpieczeństwa stała się ochrona danych osobowych. Przez wiele firm postrzegane są jako kolejne ograniczenie środowiska operacyjnego przedsiębiorstwa. Tymczasem stanowią swojego rodzaju narzędzie do generowania strategicznej przewagi, opartej na zaufaniu między organizacją, a jej pracownikami, klientami i partnerami (Tzolov, 2018). Po wdrożeniu odpowiednich procedur w obszarze bezpieczeństwa informacji organizacje zyskują konkretne korzyści, a wartość ich biznesu realnie się zwiększa.

Czy standard ISO wystarczy by spełnić wymogi RODO

System oparty na normie ISO 27001 zawiera procedury umożliwiające poprawne działanie mechanizmów zapewniających bezpieczeństwo informacji, w tym procesu przetwarzania danych osobowych. Organizacjom, które już wdrożyły lub są w trakcie realizacji wdrożenia ISO/IEC 27001 łatwiej jest móc wykazać zgodność z nowymi wymogami RODO, czyli zapewnić poufność danych osobowych.

RODO określa sześć zasad przetwarzania danych oraz zasadę dotyczącą administratora danych:

- Przetwarzanie zgodnie z prawem, rzetelnie i w sposób zrozumiały („zgodność z prawem, rzetelność i przejrzystość”).

- Gromadzenie i przetwarzanie wyłącznie do określonych, wyraźnych i zgodnych z prawem celów („ograniczenie celu”).

- Adekwatne, stosowne oraz ograniczone do tego, co niezbędne („minimalizacja danych”)

- Prawidłowe i w razie potrzeby uaktualniane („prawidłowość”).

- Przechowywane w sposób umożliwiający identyfikację osoby, której dane dotyczą, przez okres nie dłuższy, niż jest to niezbędne do wyznaczonych celów („ograniczenie przechowywania”).

- Przetwarzanie w bezpieczny sposób, przy użyciu odpowiednich środków technicznych („integralność i poufność”).

Ustanowienie systematycznego procesu przestrzegania tych zasad stanowi jedną z najważniejszych korzyści dla organizacji. System Zarządzania Bezpieczeństwem Informacji jasno definiuje procesy utrzymywania aktualnych danych, daty, kiedy i w jaki sposób zniszczyć dane osobowe, uwzględniając proces informowania osób, których dane te dotyczą. Uwzględnia także aspekt zgodności z siódmą zasadą RODO – „rozliczalnością”, w której administrator powinien być w stanie wykazać zgodność pomiędzy przypisaniem określonych działań w systemie do osoby fizycznej lub procesu oraz umiejscowić je w czasie.

Środki ochrony danych osobowych

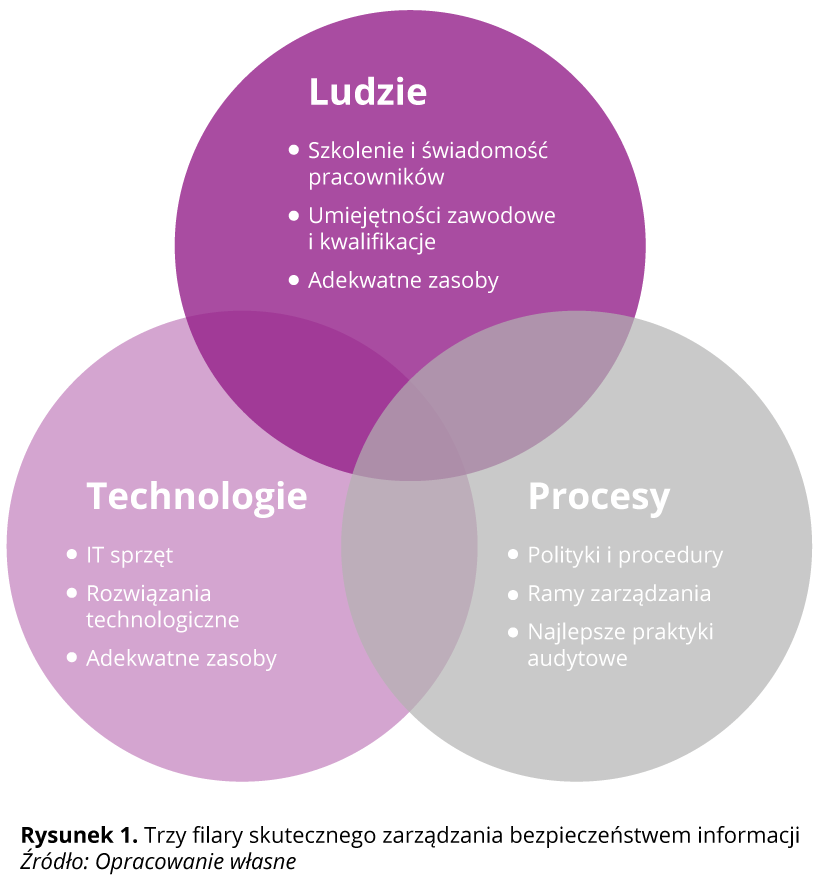

Środki ochrony danych osobowych wg RODO opierają się na tych samych trzech fundamentalnych filarach, na jakich opiera się System Zarządzania Bezpieczeństwem Informacji. ISO 27001 określa trzy podstawowe aspekty skutecznego bezpieczeństwa informacji: ludzi, procesy i technologie, co przedstawiono na rysunku 1. To trzyetapowe podejście pomaga organizacjom w obronie przed wysoce zorganizowanymi atakami, jak również przed typowymi zagrożeniami wewnętrznymi np. przypadkowe naruszenia i błędy ludzkie (Irwin, 2018).

Czy wszystkie wymogi RODO są ujęte w ISO

Oczywiście istnieją pewne wymogi UE RODO, które nie są bezpośrednio ujęte w ISO 27001, takie jak wspieranie praw osób, których dane dotyczą: prawo do informacji, prawo do usunięcia ich danych i przenoszenia danych. Jeśli jednak wdrożenie ISO 27001 określi dane osobowe jako aktywa bezpieczeństwa informacji, większość wymogów RODO w UE powinna zostać uwzględniona. ISO 27001 zapewnia środki do wytworzenia tej ochrony. Istnieje wiele punktów, w których norma ISO 27001 może pomóc firmom w osiągnięciu zgodności z tym rozporządzeniem. Oto tylko kilka z najbardziej odpowiednich:

- Ocena ryzyka. Ze względu na wysokie kary określone w RODO, naturalne jest, że zagrożenie zidentyfikowane podczas oceny ryzyka dotyczącego danych osobowych będzie miało wysoki wpływ i organizacja powinna wytworzyć odpowiednie mechanizmy kontrolne. Jednym z wymogów rozporządzenia jest wdrożenie oceny wpływu zagrożeń na ochronę danych osobowych, w ramach której firmy muszą najpierw przeanalizować ryzyko w obszarze swojej prywatności, tak jak wymaga tego norma ISO 27001. Oczywiście podczas wdrażania ISO 27001, dane osobowe muszą być klasyfikowane jako wysoce krytyczne, co wynika z zabezpieczenia A.8.2.1 „Informacje powinny być klasyfikowane z uwzględnieniem wymagań prawnych, wartości, krytyczności i wrażliwości na nieuprawnione ujawnienie lub modyfikację”.

- Zgodność. Ze względu na poziom zabezpieczeń opisanych w A.18.1.1 (identyfikacja stosownych wymagań prawnych i umownych) wynikające z normy ISO 27001, obowiązkiem organizacji jest posiadanie listy odpowiednich wymagań ustawodawczych, ustawowych, wykonawczych i umownych. Jeśli organizacja musi być zgodna z unijnym Rozporządzeniem Ochrony Danych Osobowych, to należy je wskazać na tej liście. A nawet jeśli przedsiębiorstwo nie jest objęte RODO, to zabezpieczenie A.18.1.4 (prywatność i ochrona danych identyfikujących osobę) wymaga od organizacji wdrożenia odpowiedniej polityki ochronnych danych osobowych.

- Powiadomienie o naruszeniu. Zgodnie z rozporządzeniem, po wykryciu naruszenia danych osobowych organizacje muszą powiadomić o tym urząd ochrony danych osobowych oraz powiadomić osoby, których dane dotyczą. Wdrożenie zabezpieczenia A.16 z ISO 27001 (zarządzanie incydentami bezpieczeństwa informacji) zapewnia spójne i skuteczne podejście do incydentów związanych z bezpieczeństwem informacji, w tym komunikacji dotyczącej zdarzeń związanych z bezpieczeństwem.

- Zarządzanie zasobami. Zabezpieczenie A.8 (Zarządzanie zasobami) prowadzi do włączenia danych osobowych do zasobów bezpieczeństwa informacji i pozwala organizacjom zrozumieć wymagania RODO: jakie dane osobowe są zaangażowane w proces, jak je przetwarzać, jak długo, jakie jest ich pochodzenie i kto ma dostęp, itp.

- Privacy by Design. Uwzględnia ochronę danych w fazie projektowania, czyli zapewnia zgodność RODO jeszcze zanim zacznie przetwarzać się dane osobowe. Zabezpieczenie A.14 (pozyskiwanie, rozwój i utrzymanie systemu) zapewnia, że bezpieczeństwo informacji jest integralną częścią systemów informatycznych w całym cyklu życia.

- Relacje z dostawcami. Zabezpieczenie A.15.1 (bezpieczeństwo informacji w relacjach z dostawcami) wymaga „ochrony aktywów organizacji dostępnych dla dostawców”. Według RODO organizacja przekazująca przetwarzanie i przechowywanie danych osobowych przez dostawców wymaga zgodności z wymogami rozporządzenia na drodze formalnych porozumień.

Oprócz przyjętych kontroli technicznych, strukturyzowanej dokumentacji, monitorowania i ciągłego doskonalenia, wdrożenie ISO 27001 promuje kulturę i świadomość w zakresie zgłaszania incydentów bezpieczeństwa w organizacjach. Pracownicy organizacji, w których ten poziom jest wysoki, są bardziej świadomi i mają zazwyczaj rzetelną wiedzę, aby móc wykrywać i zgłaszać przypadki naruszenia bezpieczeństwa. Bezpieczeństwo informacji dotyczy nie tylko technologii, ale także ludzi i procesów.

Norma ISO 27001 stanowi doskonałe ramy dla zgodności z RODO UE. Jeśli organizacja już wdrożyła ten standard, jest co najmniej w połowie drogi do zapewnienia ochrony danych osobowych i minimalizacji ryzyka wycieku, z którego skutki finansowe i widoczność mogłyby być katastrofalne dla organizacji. Pierwszą rzeczą, którą organizacja powinna zrobić, jest przeprowadzenie audytu luk ochrony danych osobowych w celu ustalenia, co należy zrobić, aby spełnić wymagania. Następnie można je łatwo wdrożyć za pomocą Systemu Zarządzania Bezpieczeństwem Informacji, który jest już ustanowiony przez organizację. W przypadku rodziny norm ISO 27000 warto wziąć pod uwagę wymagania normy ISO/IEC 27018 (Technologia informacyjna – Kodeks postępowania dotyczący ochrony danych osobowych w chmurach obliczeniowych funkcjonujących jako podmioty przetwarzające dane osobowe), jeśli organizacja przetwarza dane osobowe w chmurze.

Podsumowując, prawie każda firma działająca na arenie międzynarodowej jest zobligowana do przestrzegania tego rozporządzenia. Ponieważ system ISO 27001 jest uznawany i wdrażany na całym świecie, jego wdrożenie może być najlepszą opcją do budowania biznesu opartego na bezpieczeństwie i zaufaniu.

Podziel się treścią: